«Триада видимости ОЦИБ» в обеспечении информационной безопасности организации.

ИТ-инфраструктуры становятся все более сложными и изощренными. В результате организации используют все более сложные решения по кибербезопасности для борьбы с нарушениями безопасности.

В связи с этими угрозами компания Gartner разработала «Триаду видимости ОЦИБ».

В этой статье будут рассмотрены:

- Определение триады видимости ОЦИБ от Gartner.

- Каковы три столпа триады видимости ОЦИБ?

- Важность триады видимости ОЦИБ.

- Как NDR вписывается в триаду видимости ОЦИБ.

Что такое «Триада видимости ОЦИБ»?

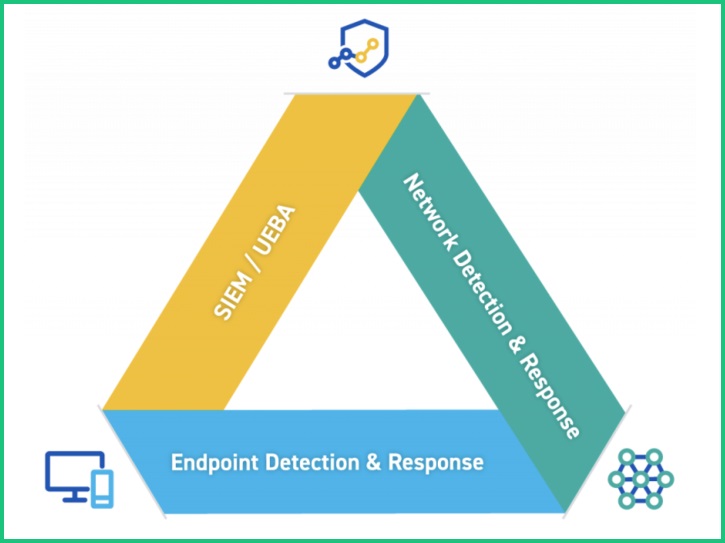

«Триада видимости ОЦИБ», разработанная компанией Gartner, представляет собой концепцию, ориентированную на сете-центричность (network-centric), и состоит из трех основных компонентов для создания комплексного подхода к информационной безопасности.

К ним относятся:

— EDR (обнаружение и реагирование на конечных точках).

— NDR (обнаружение и реагирование на угрозы внутри сетевого трафика).

— SIEM (управление событиями информационной безопасности) с возможностью UЕBA (Аналитика поведения пользователей).

Как показано на диаграмме, эти элементы работают вместе для создания комплексного подхода к безопасности:

Gartner предполагает, что основная причина создания этой новой концепции видимости заключается в следующем:

«Растущая сложность угроз требует от организаций использовать множество источников данных для обнаружения угроз и реагирования на них. Сетевые технологии позволяют техническим специалистам быстро получить видимость угроз по всей среде без использования агентов».

Сбор нескольких источников данных имеет решающее значение, однако нам следует сосредоточиться на более широкой видимости, чем EDR и NDR. Хотя концепция известна как «видимость безопасности», это нечто большее, чем просто обнаружение, расследование или реагирование. «Триада видимости ОЦИБ», объединяющая три компонента видимости, обеспечивает полную прозрачность сетей в процессе реагирования на инциденты.

Три столпа «Триады видимости ОЦИБ»

SIEM (управление событиями информационной безопасности)

SIEM — это инструмент выявления, мониторинга, регистрации и анализа событий кибербезопасности в режиме реального времени для вашей организации. SIEM обеспечивает единое и всеобъемлющее представление о безопасности ИТ-инфраструктуры организации.

Для обнаружения угроз и уязвимостей организации SIEM в основном полагается на механизмы корреляции. Однако при использовании только этого метода есть некоторые проблемы. Но, опять же, в зависимости от SIEM:

- Без постоянного обновления, специфичные или новые системные эксплойты и уязвимости редко — или даже вообще не отображаются в нарушениях безопасности.

- Некоторое количество критичных технологических решений (например, устаревших) и систем не поддерживают передачу событий для сбора журналов.

- SIEM-решения настолько мощны, насколько подробны и детальны их источники данных, поэтому они должны иметь надежный канал и достаточное покрытие.

UЕBA (Аналитика поведения пользователей) – функциональные модули или отдельные решения, предназначенные для непрерывного поведения пользователей внутри организации с использованием алгоритмов машинного обучения. Позволяют выявлять инсайдеров и специализированные атаки на организацию. Некоторые проблемы на современном рынке, связанные с данными модулями:

- У большинства производителей SIEM – это отдельное решение с отдельным лицензированием.

- Трудности в глубокой настройке.

- Малое количество правил обнаружения из коробки.

EDR (обнаружение и реагирование на конечных точках)

Обнаружение и реагирование на конечных точках (EDR) — это решение безопасности, которое сочетает в себе сбор данных о конечных точках и мониторинг угроз в режиме реального времени с поведенческим анализом и возможностями автоматического устранения последствий.

EDR в первую очередь ориентировано на поведении и фокусируется на обнаружении вредоносной активности в конечных точках, таких как серверы, настольные компьютеры, ноутбуки и т.д., и обеспечивает защиту «нулевого дня».

Однако сам по себе EDR не всегда является полностью масштабируемым решением. При увеличении объема данных и видимости EDR часто требует времени, денег, пропускной способности и высококвалифицированного персонала для обеспечения необходимой полной видимости.

NDR (обнаружение и реагирование на угрозы в сетевом трафике)

Обнаружение и реагирование на угрозы в сетевом трафике (NDR) — это стратегия, используемая группами безопасности для получения полного представления об известных и неизвестных угрозах в сети организации.

Инструменты обнаружения и реагирования на угрозы в сетевом трафике исследуют деятельность в сети организации. NDR позволяет командам безопасности как можно быстрее получить информацию о текущей сетевой активности с помощью решений, использующих алгоритмы машинного анализа, YARA-сигнатур и различных скриптов реагирования.

Опять же, как и у двух других решений, у NDR есть некоторые недостатки:

— Регулярные обновления баз скриптов — сложно успевать за растущим количеством баз данных сигнатур. Необходимо на постоянной основе вести мониторинг угроз нулевого дня.

— Большое количество ложных срабатываний на первых этапах внедрения решений убивают производительность и команды информационной безопасности могут потерять время.

— Конфликты агентов с рабочими процессами и программным обеспечением на рабочих местах пользователей.

Почему важна триада для ОЦИБ?

Итак, если у решений есть недостатки, почему так важна «Триада видимости ОЦИБ»?

«Триада видимости ОЦИБ» может помочь предотвратить и устранить последствия кибератак. Объединяя три вышеуказанных компонента, триада работает над тем, чтобы использовать сильные стороны каждого решения и смягчить их недостатки.

Gartner* предлагает следующее:

«Ваша триада ОЦИБ стремится значительно снизить вероятность того, что злоумышленники будут работать в вашей сети достаточно долго для достижения своих целей». Журналы событий, данные конечных точек и сетевые данные обеспечивают полную видимость инфраструктуры организации и уменьшают слабые стороны друг друга. Их совместное использование значительно снижает вероятность того, что злоумышленник сможет ускользнуть от вас в течение длительного времени».

Например, если команде безопасности необходимо проанализировать большой объем данных сетевого траффика, NDR обычно является лучшим решением. Однако, добавив к этой проблеме EDR и SIEM, команда безопасности может переопределить NDR в ситуациях, когда видимость является проблемой.

SIEM и NDR дополняют друг друга, закрывая пробелы в агентах EDR и помогая обнаруживать гораздо более управляемое или нацеленное на организацию вредоносное ПО.

Объединяя эти три столпа, каждое решение может дополнить другое и создать многоуровневый и комплексный подход к сетевой безопасности и безопасности в целом для организации.

Журнал Infosecurity* предполагает, что «Триада видимости ОЦИБ» является уникальной по следующим двум причинам:

- Она смещает фокус операций безопасности с периметра на внутреннюю часть сети и переходит от мышления «защищать и предотвращать» к мышлению «обнаруживать и реагировать» […] мы должны использовать более реалистичный подход, который фокусируется на обнаружении угроз, которые обошли брандмауэр, проникли в сеть организации и расширяют свой охват внутри корпоративной среды».

- «Триада твердо поддерживает стратегию безопасности, ориентированную на критические активы и управление журналами данных, конечными точками и сетевым трафиком. Функционал интеллектуального обучения решений позволят предприятиям обнаруживать угрозы, идентифицировать и защищать свои критически важные активы, а также устранять последствия атак в режиме реального времени».

Адаптация Триады видимости ОЦИБ как части стратегии безопасности вашей организации гарантирует, что ваша команда в какой-то момент смирится с нарушениями безопасности и будет знать, как они могут эффективно обнаруживать, реагировать и устранять последствия.

Как три составляющие «Триада видимости ОЦИБ» работают вместе?

— EDR предоставляет командам безопасности информацию о вредоносной активности на конечных точках организации в рамках «Триады видимости ОЦИБ». EDR может обнаруживать, реагировать и автоматически устранять огромное количество вредоносных программ, включая Zero-Day. EDR обеспечивает всестороннюю и детальную видимость устройств в сети.

— NDR обеспечивает полную видимость, принимая зеркалируемый сетевой трафик и анализируя его на предмет аномалий и угроз. NDR помогает построить полную карту в режиме реального времени.

— SIEM предоставляет аналитикам единое рабочее место для сопоставления информации, собранной по всей среде, включая получение данных из EDR и NDR. SIEM позволяет командам безопасности централизованно оповещать о нарушениях безопасности и производить поиск угроз.

Рекомендуемые решения для «Триады видимости ОЦИБ»

IBM Security QRadar SIEM* — предоставляет единую платформу для мониторинга и анализа событий информационной безопасности, управления инцидентами информационной безопасности, определения аномалий и угроз внутри инфраструктуры Организации, управления Активами и устранения уязвимостей.

IBM Security QRadar SIEM содержит в себе специализированный модуль NDR «QRadar Network Insights» для детального анализа сетевых потоков — Filename, Hashes, File Size, password, metadata, url, ftp command, action (post\share\AV Update), user agent, ssl\tls session id\version, web category, Зловреды, СПАМ, Фишинг, Скрипты\Макросы, Утечки, Сертификаты, DNS Атаки.

Так же в решение устанавливается высокофункциональное приложение «Network Threat Analytics» (NTA), которое применяет алгоритмы машинного обучения для построения моделей и выявления аномалий в сетевых потоках.

В роли EDR, рекомендуется использовать IBM Security ReaQta* — это продуманное, но простое в использовании решение для обнаружения и реагирования на конечных точках (EDR), которое помогает Организации защитить свои конечные точки от угроз нулевого дня. Оно использует интеллектуальную автоматизацию, искусственный интеллект и машинное обучение для обнаружения поведенческих аномалий и устранения угроз практически в режиме реального времени. Решение интегрируется в IBM Security QRadar SIEM и позволяет реагировать сразу из карточки события информационной безопасности.

Немаловажным элементом, великолепно дополняющим Триаду видимости ОЦИБ, в современных условиях представляется IBM Security QRadar SOAR* — ведущая платформа координации и автоматизации процессов реагирования на инциденты. IBM Security QRadar SOAR быстро и легко интегрируется с имеющимися средствами защиты и ИТ-службами. Учитывая взаимную интеграцию со всеми решениями экосистемы «IBM Security», скорость принятия решения и реагирование на критические инциденты снижается до нескольких секунд.

IBM Security QRadar SOAR это:

- Автоматическая передача и применение сценариев реагирования на события и инциденты из SIEM или электронной почты (любой тип оповещения из любой информационной системы). Ручное заведение операторами на основе Типизации инцидентов, использование API;

- Реагирование и завершение инцидента полностью в автоматическом режиме. На любой тип инцидента, возможно создание Динамического сценария и автоматического реагирования до включения в работу аналитика ОЦИБ;

- Открытое и детальное представление обо всех задачах и действиях — описание, заметки, вложения улик, артефакты, временная шкала, роли, этапы, задачи, оценка Угроз;

- Отдельные или параллельные информационные потоки для каждого аналитика, отдела, департамента;

- Полностью настраиваемый интерфейс платформы — интерфейс может быть адаптирован под казахский язык — макеты, сценарии, инструкции, этапы и задачи;

- Workflow + Playbook + Скрипты + Правила = Динамический сценарий – многокомпонентный, полностью гибкий и настраиваемый в процессе реагирования поток процедур. В любой момент реагирования можно добавить задачи, этапы и автоматизацию, включить в процесс другие команды Организации;

- Конструктор Динамических сценариев применяет наглядный и визуальный конструктор процессов реагирования на основе «Business Process Model and Notation 2.0»;

- Конструктор панелей аналитики с применением формул, скриптов и глубокой настройки;

- В автоматизации можно применять регулярные выражения, ссылки, встроенный интерпретатор Python;

- Лидер аналитики Gartner среди решений по координации и автоматизации процессов реагирования на инциденты информационной безопасности.

Используя все три составляющие Триады видимости ОЦИБ, команды безопасности могут обеспечить полную видимость всех аспектов своих инфраструктур. Дополняя их SOAR, офицеры безопасности ОЦИБ получают отлаженный и максимально удобный инструмент мониторинга, аналитики, обнаружения и реагирования на современные угрозы для организации.

Источник:

https://securityintelligence.com/articles/what-people-get-wrong-incident-responders/

https://icore.kz/upravlenie-inczidentami/ibm-security-qradar-siem/

https://icore.kz/upravlenie-inczidentami/ibm-security-qradar-soar/

https://icore.kz/obnaruzhenie-i-reagirovanie-na-ugrozy-ks/ibm-security-reaqta-cloud-pak-for-security/

https://www.gartner.com/en/documents/3904768

https://www.infosecurity-magazine.com/opinions/stop-throwing-spaghetti/

https://www.sapphire.net/cybersecurity/what-is-the-soc-security-operations-centre-visibility-triad/

Автор:

Лебедев А.В.